- ABC Computer - Piazza Benamozegh 17, Livorno

- 0586893660

- info@abccomputer.eu

Perchè realizzare un sito Web?

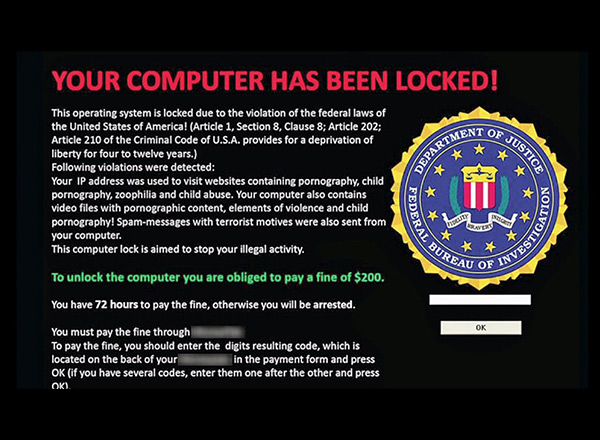

13 Luglio 2017Un rootkit è un programma progettato per fornire agli hacker accesso come amministratore a un computer senza che l'utente ne sia consapevole.

Il Rootkit è un tipo di malware disegnato per attaccare computer e eludere i sistemi di sicurezza. Il rootkit permettere all’hacker di installare una serie di strumenti che gli danno accesso al computer da remoto. In genere il malware si nasconde in un punto profondo del sistema operativo ed è studiato in modo tale da non essere rilevato dalle applicazioni anti-malware e dai principali strumenti di controllo e sicurezza.

I rootkit possono contenere vari moduli nocivi come keylogger, moduli per rubare password, informazioni bancarie e dati di carte di credito, bot per attacchi DDos e diverse funzionalità in grado di disabilitare i software di sicurezza. I rootkit si comportano come i programmi di backdoor dando la possibilità all’hacker di connettersi in modalità remota al computer infetto, installare e disinstallare specifici componenti.

Due tipologie di rootkit

I due tipi di rootkit più conosciuti sono i rootkit user-mode e i kernel-mode. I primi sono disegnati per funzionare nella parte del sistema operativo dove si trovano le applicazioni. Espletano la loro funzione nociva intercettando e modificando i processi relativi alle applicazioni e sovrascrivendo la memoria che questa usa.

Questo è il caso più comune.

I rootkit di tipo kernel agiscono a livello basso del sistema operativo del PC e danno all’hacker una serie di potenti privilegi sul computer. Dopo l’installazione, un rootkit di tipo kernel può prendere il controllo di una qualsiasi funzione del sistema direttamente al livello più privilegiato. Questa categoria di rootkit è molto più pericolosa e complessa che quella di tipo user-mode; sono rootkit difficili da individuare e rimuovere, tuttavia sono meno comuni.

Infezione

Si può contrarre un rootkit in vari modi però il vettore di infezione più comune è attraverso una vulnerabilità nel sistema operativo o attraverso una applicazione aperta sul computer. Gli hacker attaccano le vulnerabilità conosciute e sconosciute del sistema operativo e delle applicazioni, e usano codici exploit per ottenere una posizione privilegiata sul computer della vittima. In seguito installano il rootkit e i componenti che permettono loro accesso remoto al computer. Il codice exploit per una specifica vulnerabilità può essere ospitato su di un sito web autentico, ma che è stato compromesso.

Un altro vettore di infezione è attraverso dispositivo USB.

Rimozione

ABC Computer interviene con strumenti specifici per individuare la presenza di un rootkit su di un computer ma non è sempre facile perché questi malware sono studiati per eludere i sistemi di sicurezza e di controllo e operare in sordina.

Tuttavia ci sono diverse utility che ci aiutano a individuare i rootkit conosciuti e conosciuti. Nonostante ciò, in alcuni casi, quando il danno è molto grande, non ci resta che formattare e reinstallare il sistema operativo.